Чем отличается платный антивирус от бесплатного

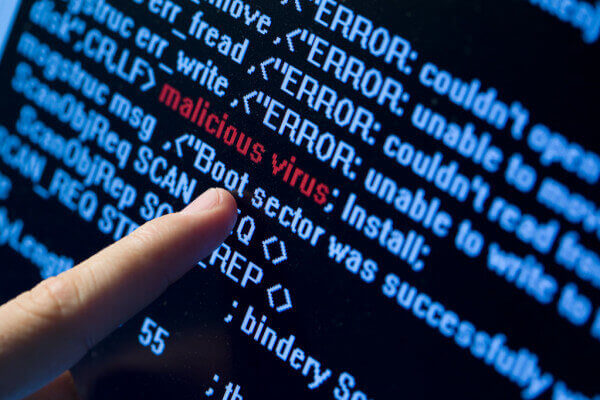

Польза и удобство интернета неоспорима, и жизнь в сети просто кипит. Здесь совершаются сделки, банковские операции, купля-продажа товаров и услуг, происходит общение, хранятся важные данные и пр. Но вместе с развитием компьютерных технологий активизируются и киберпреступники, которые создают массу вредоносных программ. Запускаемые ними в сеть вирусы ежегодно наносят ущерб, исчисляемый...