УЧЕНЫЕ ИЗОБРЕЛИ НОВЫЙ СПОСОБ ОБМАНА СИСТЕМ РАСПОЗНАВАНИЯ ЛИЦ

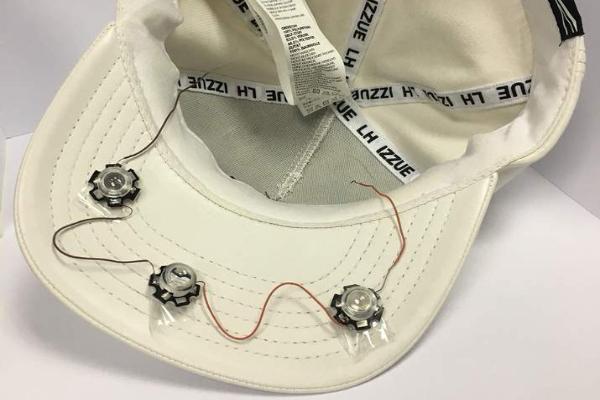

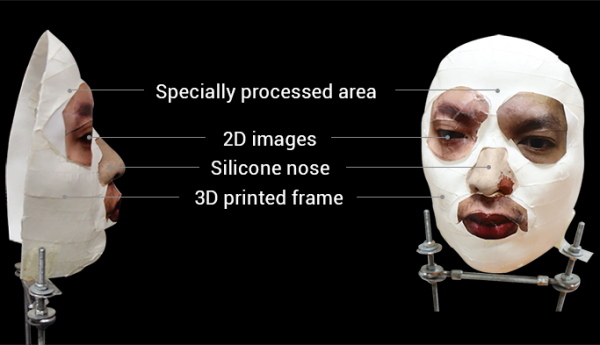

УЧЕНЫЕ ИЗОБРЕЛИ НОВЫЙ СПОСОБ ОБМАНА СИСТЕМ РАСПОЗНАВАНИЯ ЛИЦ Китайские исследователи создали устройство, помогающее не только скрыть личность, но и выдать себя за другого человека. С каждым днем системы распознавания лиц становятся сложнее и все чаще используются в повсеместной жизни, к примеру, в минувшем году компания Apple выпустила смартфон iPhone X, оснащенный биометрической...