Microsoft частично отказалась от проверки ключей реестра для антивирусов

Microsoft частично отказалась от проверки ключей реестра для антивирусов

Отныне требование не распространяется на пользователей Windows 10, но по-прежнему действует для устаревших версий Windows 7, 8 и 8.1.

Компания Microsoft пересмотрела решение , согласно которому пользователи Windows 7, 8, 8.1 и 10, использующие антивирусное ПО, не поддерживающее исправления для уязвимостей Meltdown и Spectre, не будут получать обновления безопасности. Данное решение компания приняла в январе нынешнего года в рамках политики по исправлению уязвимостей Meltdown и Spectre.

Антивирусное ПО становится совместимым с патчем путем добавления специального ключа реестра в реестр Windows. При наличии данного раздела в реестре операционная система Windows автоматически распознает антивирус как совместимый и установит исправления для Meltdown и Spectre. В компании надеялись, что дополнительное требование заставит производителей антивирусов оперативно обновить свои продукты и сделать их совместимыми с патчами для Meltdown и Spectre. Однако в действительности новое правило вызвало недовольство как вендоров, так и пользователей. Некоторые производители отказались добавлять специальный ключ реестра по тем или иным причинам. Более того, требование обернулось проблемой и для пользователей Windows 7 и 8 (в данных версиях отсутствует Windows Defender), не использующих антивирусы. В связи с новым требованиям они должны были добавлять ключ реестра вручную.

13 марта Microsoft заявила , что отныне данное требование не распространяется на пользователей Windows 10, но по-прежнему действует для устаревших версий Windows, таких как 7, 8 и 8.1.

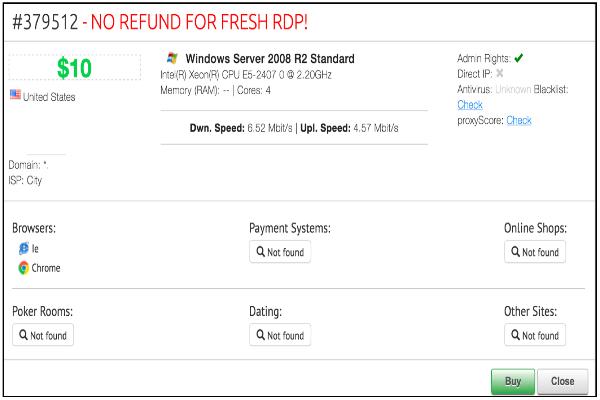

В рамках очередного «вторника исправлений» компания выпустила обновления безопасности, устраняющие в общей сложности 75 уязвимостей в Internet Explorer, Microsoft Edge, Microsoft Windows, Microsoft Exchange Server, ASP.NET Core , .NET Core, PowerShell Core, ChakraCore, Microsoft Office, Microsoft Office Services и Web Apps. В числе прочих компания устранила критическую уязвимость CVE-2018-0886 в протоколе Credential Security Support Provider (CredSSP), позволяющую удаленному атакующему использовать RDP и WinRM для хищения данных и выполнения вредоносных команд. С полным списком исправленных уязвимостей можно ознакомиться здесь .