LockerGoga: Что известно о вымогателе на сегодняшний день

LockerGoga больше напоминает вайпер, чем обычное вымогательское ПО.

Появившееся недавно вымогательское ПО LockerGoga вызвало настоящую панику среди промышленных компаний. На прошлой неделе жертвой вредоноса стал один из мировых лидеров по производству алюминия норвежская компания Norsk Hydro, потерявшая в результате атаки порядка $40 млн. Исследователи безопасности сбились с ног, в поисках ответа на вопросы откуда взялся мистический вымогатель, каким образом он инфицирует систему, и кто стоит за атаками? Тем не менее, в настоящее время о LockerGoga известно очень мало. Единственно, в чем сходятся исследователи, – операторы вымогателя постоянно добавляют в него новые возможности, а их целью является причинения максимального финансового ущерба.

Впервые о LockerGoga стало известно в январе нынешнего года, когда он атаковал французскую компанию Altran Technologies. С тех пор появилось несколько вариантов вредоноса, использовавшихся в атаках на Norsk Hydro, а также на две американские химические компании Hexicon и Momentive . Специалисты команды Unit 42 компании Palo Alto Networks выявили 31 образец вредоносного ПО, схожий с оригинальным LockerGoga по коду и функционалу.

В попытке разобраться в происхождении названия LockerGoga исследователи из Unit 42 изучили код вымогателя, атаковавшего Altran Technologies, и не нашли там ни одной строки с упоминанием LockerGoga. Очевидно, название было взято из директории исходного кода X:workProjectsLockerGogacl-src-lastcryptoppsrcrijndael_simd.cpp для SHA-256 bdf36127817413f625d2625d3133760af724d6ad2410bea7297ddc116abc268f, обнаруженной командой MalwareHunterTeam. Эта строка также фигурирует в связи с более ранним вариантом вымогательского ПО, идентифицируемого Symantec как Ransom.GoGalocker.

Большинство исследователей сходятся во мнении, что LockerGoga не является сложной программой. В настоящее время у вымогателя отсутствует функционал червя, то есть, он не может распространяться по сети самостоятельно. Специалисты Unit 42 обнаружили перемещение LockerGoga по сети по протоколу SMB, однако злоумышленники просто копировали и вставляли его вручную от одного компьютера к другому.

Оригинальный LockerGoga написан на языке программирования C++ с использованием доступных библиотек Boost, Cryptopp и regex. Для успешного выполнения на атакуемой системе вредоносу требуются права администратора, однако исследователи до сих пор не могут понять этот механизм.

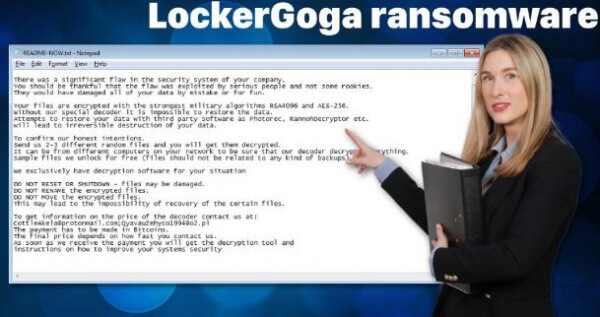

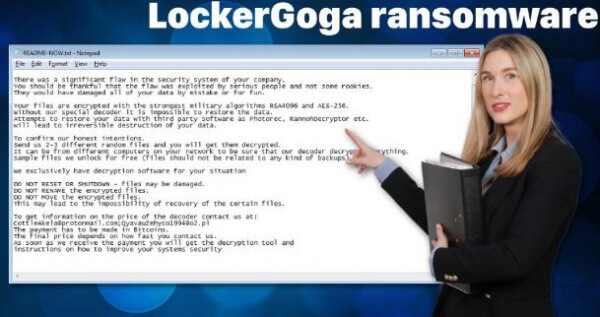

После выполнения вымогатель шифрует все файлы на компьютере и подключенных к нему внешних накопителях, а на экране появляется уведомление с требованием выкупа и электронным адресом. Не шифруются файлы с расширениями .dll, .lnk, .sys, .locked, файлы в директориях MicrosoftWindowsburn, файлы dat и log, файлы, начинающиеся с ntsuser или usrclass, а также файл readme-now.txt.