APT-группа OceanLotus использует стеганографию для загрузки бэкдоров

Круппировка усовершенствовала методы и теперь использует новые загрузчики для внедрения бэкдоров Denes и Remy на скомпрометированные системы.

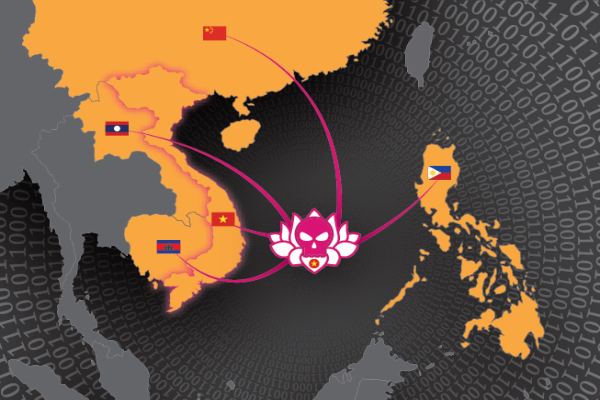

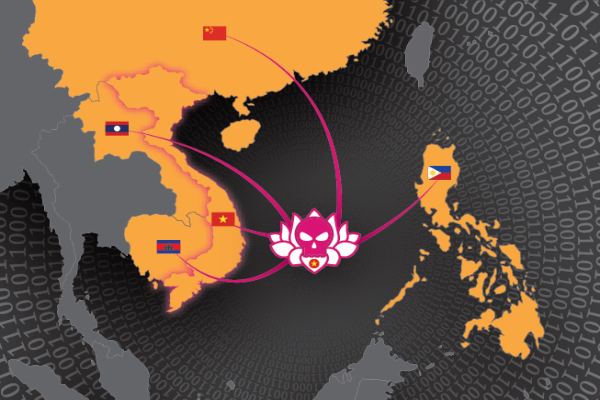

Специалисты компании Cylance опубликовали доклад с новыми подробностями о деятельности вьетнамской киберпреступной группировки OceanLotus, также известной как APT32 и Cobalt Kitty. Объектами атак группы являются иностранные компании по всему миру, предполагается, что OceanLotus может быть причастна к утечке данных клиентов подразделений Toyota и Lexus, о которой сообщалось несколько дней назад. Согласно отчету, группировка усовершенствовала свои методы и теперь использует новые загрузчики для внедрения бэкдоров Denes и Remy на скомпрометированные системы. OceanLotus применяет собственный механизм стеганографии, скрывая вредоносную нагрузку в изображениях в формате PNG с целью минимизировать риск детектирования защитными инструментами. Загрузчики обладают разной структурой, но применяют одинаковый метод извлечения вредоносов: оба используют DLL-библиотеки и реализацию алгоритма AES128 для дешифрования полезной нагрузки.

Хотя в настоящее время загрузчики применяются для загрузки бэкдоров, они могут быть с легкостью модифицированы для внедрения других видов вредоносного ПО. Для усложнения анализа вредоносов DLL-библиотеки, в том числе используемые для связи с C&C-сервером, обфусцированы и содержат огромное количество «мусорного» кода.

Помимо стеганографии, в арсенале группировки появились новые эксплоиты, ловушки и самораспаковывающиеся архивы. В частности, OceanLotus активно использует эксплоиты для уязвимости в Microsoft Office (CVE-2017-11882), находящиеся в открытом доступе и модифицированные для фишинговых атак.