Ботнет Hide ‘N Seek атакует «умные» дома

В арсенале ботнета появился эксплоит для уязвимости в системе управления умным домом HomeMatic Central CCU2.

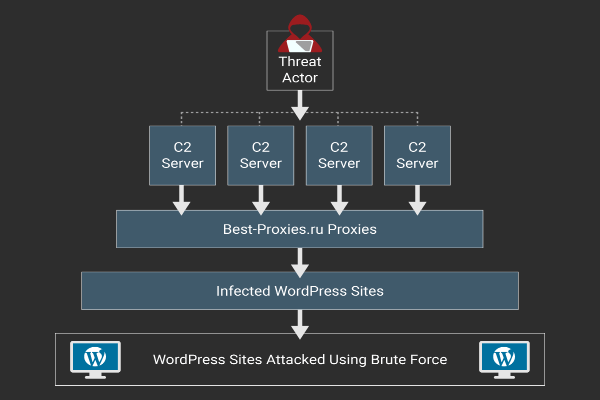

Ботнет Hide ‘N Seek эксплуатирует уязвимости в решениях для домашней автоматизации HomeMatic Central CCU2, расширяя список подключенных к нему устройств, сообщили исследователи сетевой безопасности из компании Fortinet. Обнаруженный в январе текущего года ботнет изначально атаковал домашние маршрутизаторы и IP-камеры, а также имел децентрализованную одноранговую архитектуру. К маю вредоносная программа заразила более 90 тыс. устройств.

Ранее в этом месяце специалисты из NetLab Qihoo 360 обнаружили , что вредоносное ПО включало в себя эксплоиты для уязвимостей в web-камерах AVTECH и маршрутизаторах Cisco Linksys, а также серверах баз данных OrientDB и CouchDB.

По словам исследователей из Fortinet, последняя версия вредоносного ПО включает 9 эксплоитов, в том числе для уязвимости в системе управления умным домом HomeMatic Central CCU2, позволяющей удаленно выполнить код. HomeMatic является поставщиком устройств для домашней автоматизации от немецкого производителя eQ-3. Ботнет нацелен на центральный элемент системы, который обеспечивает контроль, мониторинг и параметры конфигурации для всех устройств HomeMatic.

Эксплоит был добавлен менее чем через неделю после того, как появился в свободном доступе. Hide ‘N Seek также эксплуатирует уязвимость в устройствах Belkin NetCam.

«Hide ‘N Seek агрессивно добавляет эксплоиты и атакует все больше платформ и устройств для увеличения области распространения. Использование свежих эксплоитов увеличивает вероятность того, что он первым заразит уязвимые устройства, — отметили специалисты.