Cisco забыла удалить дефолтный пароль из системы сбора данных CSPC

С помощью пароля можно получить доступ к системе и украсть важные данные.

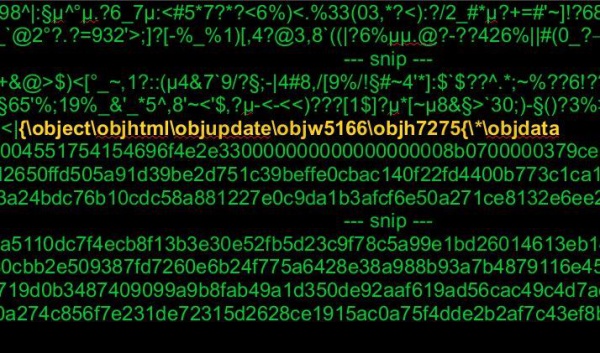

Система сбора данных Cisco Common Service Platform Collector (Коллектор платформы общего обслуживания, CSPC) содержит учетную запись с дефолтным статичным паролем, с помощью которой неавторизованный атакующий удаленно может получить доступ к Коллектору и важным данным, хранящимся на связанных с ним хостах. Степень опасности уязвимости ( CVE-2019-1723 ) оценивается в 9.8 балла по шкале a CVSS. Проблема затрагивает версии CSPC с 2.7.2 по 2.7.4.5 и все релизы 2.8.x до 2.8.1.2. В компании подчеркнули, что доступ к CSPC не предоставляет права администратора. На данный момент нет информации о случаях эксплуатации бага.

Помимо вышеуказанной, Cisco сообщила об опасных уязвимостях в двух других продуктах. Первая ( CVE-2018-15460 ) содержится в решении Cisco IronPort Email Security Appliances (ESA) для обеспечения защиты электронной почты, вторая ( CVE-2018-0389 ) затрагивает IP телефоны Cisco Small Business SPA514G.

CVE-2018-15460 присутствует в функции фильтрации электронных сообщений ПО AsyncOS в ESA. Проблема существует в связи с некорректной фильтрацией сообщений с указанием URL, содержащихся в «белом» списке. Атакующий может проэксплуатировать баг путем отправки вредоносного пакета с наличием большого числа URL из «белого» списка и тем самым вызвать сбой в работе устройства.

CVE-2018-0389 связана с реализацией протокола инициирования сеансов SIP и позволяет вызвать отказ в обслуживании устройства. Проблема затрагивает IP телефоны SPA514G с прошивкой версии 7.6.2SR2 и более ранними. Компания не намерена выпускать патчи для данной уязвимости в связи с окончанием срока поддержки продукта. Устройства серий SPA51x, SPA51x и SPA52x уязвимости не подвержены.