Группировка Blind Eagle крадет коммерческие тайны под видом киберполиции Колумбии

Злоумышленники загружают на скомпрометированные компьютеры RAT Imminent Monitor.

Киберпреступная группировка, известная как Blind Eagle или APT-C-36, проводит целенаправленные атаки на колумбийские государственные учреждения, корпорации в финансовом секторе, нефтяной промышленности и др. с целью кражи коммерческих тайн, сообщили специалисты подразделения ИБ-компании Qihoo 360. Группировка Blind Eaglе активна с апреля 2018 года. В ходе фишинговых атак злоумышленники под видом Национальной киберполиции (Policía Nacional Cibernética) и Генеральной прокуратуры Колумбии (Fiscalía General de la Nación) производили хищения интеллектуальной собственности крупных компаний и правительственных учреждений страны.

Исследователи не выявили, кто стоит за данной группировкой. Учитывая использование испанского языка атакующими, а также время проведения атак, специалисты предположили, что они исходили из Южной Америки.

Злоумышленники проводили атаки на Национальный институт слепых Колумбии (Instituto Nacional para Ciegos), колумбийский Банк Западный (Banco de Occidente) и ряд энергетических компаний в стране. Во время нападений они маскировались под различные американские компании, в частности, Chevron и Energizer, Abbott Laboratories и Progressive с целью вызвать доверие у жертв.

Ученые проанализировали недавнюю атаку Blind Eagle, которая имела место 14 февраля 2019 года. APT-группа, выдавая себя за Колумбийский национальный гражданский реестр (Registraduria Nacional del Estado Civil), с помощью фишинговых писем атаковала Национальный институт слепых Колумбии.

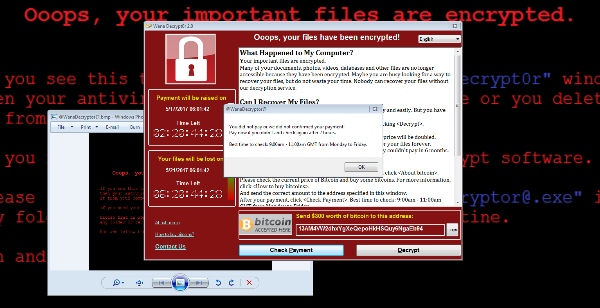

Злоумышленники использовали прокси и VPN-сервисы для сокрытия IP-адреса отправителя письма. Исследователи определили, что сообщения были отправлены через IDC (Internet Database Connector) во Флориде. Сообщение содержало вредоносный документ, при открытии которого загружался RAT Imminent Monitor, способный предоставлять удаленный доступ к скомпроментированному компьютеру, действовать в качестве кейлоггера, извлекать пароли из браузера, загружать, выгружать и исполнять PE файлы, исполнять скрипты, управлять прокси и пр.