Критическая уязвимость в ПО Advantech WebAccess все еще актуальна, несмотря на патч

Эксплоит для уязвимости CVE-2017-16720 доступен в Сети.

В январе 2018 года компания Advantech выпустила обновление (8.3) программного пакета HMI/SCADA WebAccess, устраняющее множественные уязвимости , в том числе CVE-2017-16720, позволявшую удаленное выполнение команд с привилегиями администратора. Как выяснили специалисты Tenable, компании так и не удалось исправить вышеуказанную уязвимость, более того эксплоит для нее доступен в Сети уже более шести месяцев. Эксплоит для CVE-2017-16720 появился в марте нынешнего года, а в мае эксперты Tenable обнаружили, что версии WebAccess 8.3 и 8.3.1, выпущенные в январе и мае соответственно, по-прежнему подвержены проблеме. Позже производитель выпустил версию WebAccess 8.3.2, но и она содержала данную уязвимость.

Как пояснили исследователи, эксплуатация CVE-2017-16720 позволяет удаленно выполнить команды по протоколу Remote Procedure Call (RPC) через TCP-порт 4592. При отправке вредоносных вызовов DCERPC (Distributed Computing Environment / Remote Procedure Calls) служба webvrpcs.exe передает команды хосту. Поскольку сервис работает с привилегиями администратора, атакующий может управлять устройством с теми же правами.

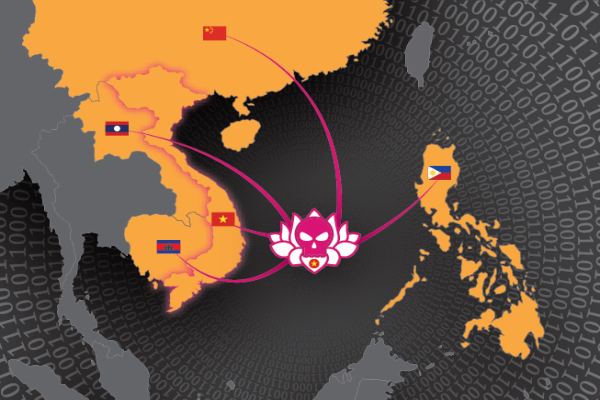

С помощью поисковика Shodan исследователь Крис Лайн (Chris Lyne) выявил 33 уязвимых экземпляра WebAccess. Хотя данный показатель не отображает ситуацию по всему миру, решение используется придприятиями по меньшей мере в пяти странах. Учитывая, что данное программное обеспечение применяется в сферах критической инфраструктуры (энергетических и производственных системах, системах водоснабжения и водоотвода и пр.), подобная уязвимость может представлять существенную угрозу, отметил Лайн.

Согласно информации ICS-CERT, Advantech выпустит корректирующий патч позже в этом месяце, а пока пользователям рекомендуется изолировать все системы управления от интернета.

Advantech WebAccess — программный пакет на базе веб-интерфейса для построения систем человеко-машинного интерфейса (HMI) и диспетчерского управления и сбора данных (SCADA).