Новый метод SpectreRSB способен обойти меры защиты против атак класса Spectre

SpectreRSB эксплуатирует компонент Return Stack Buffer, вовлеченный в процедуру спекулятивного выполнения.

Исследователи из Калифорнийского университета опубликовали подробности о новом методе атаки, получившем название SpectreRSB. Как и все атаки класса Spectre, представленный способ эксплуатирует процесс спекулятивного выполнения – функцию, присутствующую во всех современных процессорах. В отличие от описанных ранее атак с использованием уязвимости Spectre, SpectreRSB эксплуатирует другой компонент, вовлеченный в процедуру спекулятивного выполнения, — Return Stack Buffer (RSB). Задача RSB заключается в предсказывании обратного адреса операции, которую процессор пытается вычислить заранее. Согласно опубликованному докладу, исследователям удалось скомпрометировать RSB и управлять обратным адресом.

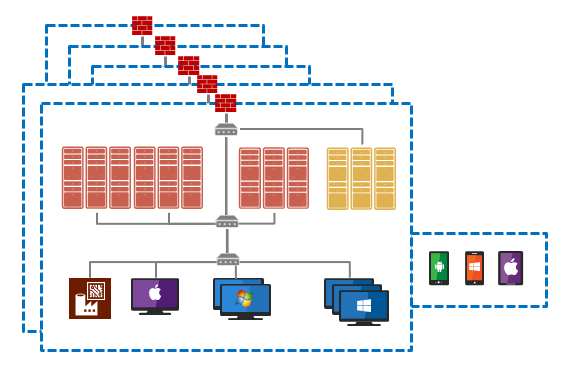

Поскольку RSB используется разными аппаратными потоками, исполняемыми на одном и том же виртуальном процессоре, представленный метод позволяет осуществить межпроцессную атаку на RSB.

Эксперты описали три способа компрометации RSB для извлечения данных, которые теоретически не должны быть доступны. В ходе первых двух атак специалисты смогли извлечь данные из приложений, использующих один и тот же процессор, а в рамках третьей – получить доступ к данным за пределами Intel SGX (Software Guard eXtensions). Именно последний вид атаки представляет наибольшую опасность, поскольку Intel SGX – одна из наиболее серьезных защитных мер, реализованных производителем.

Еще одна особенность метода SpectreRSB заключается в возможности обхода патчей против атак класса Spectre. Как утверждают исследователи, корпорация Intel выпустила некий патч, защищающий от данного вида атаки, однако он доступен не для всех моделей процессоров. Меры защиты реализованы в процессорах Core-i7 Skylake и более современных моделях, за исключением линейки Intel Xeon. По словам представителей Intel, нет необходимости выпускать дополнительные патчи, поскольку для защиты от атак SpectreRSB достаточно уже существующих мер.

Ранее ученые из Дартмутского колледжа в Нью-Хэмпшире (Dartmouth College) представили механизм защиты от нашумевшей уязвимости Spectre, основанный на использовании ELFbac — встроенной в ядро Linux функции, которая предоставляет порядок контроля доступа для процессов на уровне исполняемых файлов ELF.