Устройства D-Link DNS-320 атакует вымогательское ПО Cr1ptT0r

Вектором распространения вредоноса являются уязвимости в устаревшей прошивке устройств.

Новое вымогательское ПО для встроенных систем Cr1ptT0r атакует подключенные к интернету серверы NAS и шифрует хранящиеся на них данные. Первые сообщения о Cr1ptT0r появились на форуме Bleeping Computer от пользователей, чьи сетевые хранилища D-Link DNS-320 были заражены этим вредоносом. Компания D-Link больше не производит устройства DNS-320, однако, как сообщается на странице продукта на сайте производителя, поддержка по-прежнему продолжается. Правда, последняя версия прошивки была выпущена в 2016 году, и с тех пор были раскрыты уязвимости, которые могут использоваться в кибератаках.

По мнению пользователей, именно уязвимости в устаревшей прошивке DNS-320 являются вектором распространения вымогателя. Создатели Cr1ptT0r подтвердили эту гипотезу в беседе со специалистами Bleeping Computer. По их словам, прошивка устройства настолько «дырявая», что ее нужно переписывать с нуля.

Инфицировав устройство, вредонос шифрует файлы и требует выкуп за их восстановление. Для того чтобы доказать свою способность расшифровать файлы, операторы Cr1ptT0r предлагают расшифровать первый файл бесплатно. Сумма выкупа не указывается, вместо этого вымогатели просят жертву связаться с ними по одному из указанных контактов.

По словам операторов Cr1ptT0r, их целью является исключительно получение финансовой выгоды и шпионаж их не интересует. Тем не менее, они не могут гарантировать своим жертвам сохранение конфиденциальности.

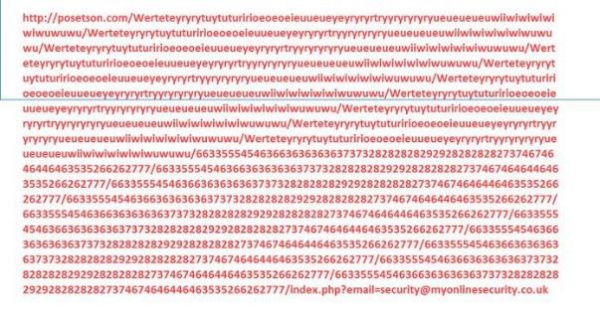

Инструмент для расшифровки файлов можно приобрести на подпольной торговой площадке OpenBazaar за $1200 в биткойнах, однако заплатить вымогателям намного дешевле – всего $19,99.

На момент появления вредоноса сканирование его файла ELF с помощью VirusTotal показало низкий уровень обнаружения – Cr1ptT0r как угрозу распознавало только одно решение безопасности. На сегодняшний день вымогатель был добавлен в базы данных еще ряда антивирусных продуктов.