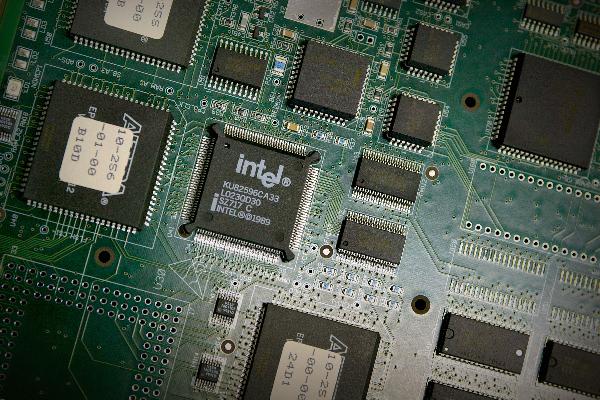

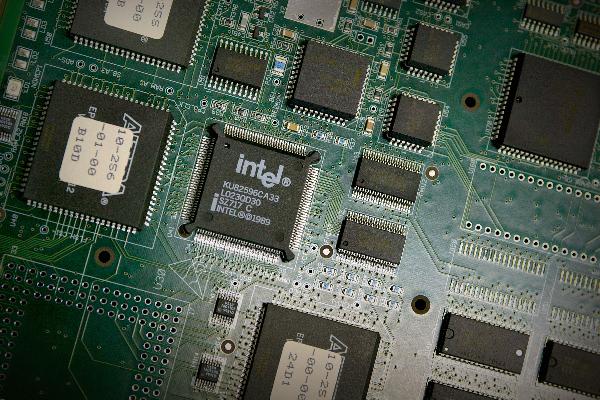

В процессорах Intel обнаружен новый класс уязвимостей

По аналогии с Meltdown, Spectre и Foreshadow новые атаки используют преимущества механизма спекулятивного исполнения.

Совместная группа ученых и ИБ-экспертов выявила новый класс уязвимостей в процессорах Intel, которые по аналогии с Meltdown, Spectre и Foreshadow позволяют извлечь данные, обрабатываемые внутри чипов. Как и в предыдущих случаях, новые атаки базируются на Microarchitectural Data Sampling (MDS) и используют преимущества механизма спекулятивного исполнения, реализованного в процессорах Intel для ускорения скорости обработки данных. Все атаки позволяют в той или иной степени получить доступ к данным, хранимым в различных внутренних буферах ЦП. Суть проблем заключается в применении методов анализа по сторонним каналам к данным в микроархитектурных структурах, к которым приложения не обладают прямым доступом. Речь идет о таких структурах, как буферы заполнения (Line Fill Buffer), буферы хранения (Store Buffer) и порты загрузки (Load Port), которые ЦП использует для быстрого чтения/записи обрабатываемых данных.

В общей сложности эксперты описали четыре MDS атаки, основанные на обнаруженных уязвимостях:

-

Fallout (CVE-2018-12126) — восстановление содержимого буферов хранения. Атака предоставляет возможность чтения данных, недавно записанных операционной системой, и определить раскладку памяти ОС для упрощения проведения других атак;

-

RIDL (CVE-2018-12127, CVE-2018-12130, CVE-2019-11091) — восстановление содержимого портов загрузки, буферов заполнения и некэшируемой памяти. Атака позволяет организовать утечку информации между различными изолированными областями в процессорах Intel, такими как буферы заполнения, буферы хранения и порты загрузки;

-

Zombieload (CVE-2018-12130) — восстановление содержимого буферов заполнения. Атака позволяет восстановить историю браузинга и другие данные, а также организовать утечку информации из других приложений, ОС, облачных виртуальных машин и сред доверенного исполнения.

-

Store-To-Leak Forwarding — эксплуатирует оптимизации ЦП по работе с буфером хранения и может применяться для обхода механизма рандомизации адресного пространства ядра (KASLR), для мониторинга состояния операционной системы или для организации утечек в сочетании с гаджетами на базе методов Spectre.

Как пишут эксперты, уязвимыми являются все модели процессоров Intel, выпущенные с 2011 года, в том числе для ПК, ноутбуков и облачных серверов (список доступен здесь ). Как отмечается, новые модели процессоров уязвимостям не подвержены, поскольку поставляются с защитой от атак спекулятивного исполнения (Meltdown, Spectre и пр).

Компании Microsoft , Apple и Google уже выпустили обновления, устраняющие проблему. В ядре Linux защита от MDS добавлена в обновлениях 5.1.2, 5.0.16, 4.19.43, 4.14.119 и 4.9.176. Также представлены корректирующие обновления для RHEL , Ubuntu , NetBSD и FreeBSD .