Зашифрованные и безфайловые вредоносные программы стремительно растут

BWS.Uz IT Technoligies2021-11-24T15:32:39+05:00Анализ тенденций развития вредоносного ПО во втором квартале показывает, что угрозы становятся все более скрытыми.

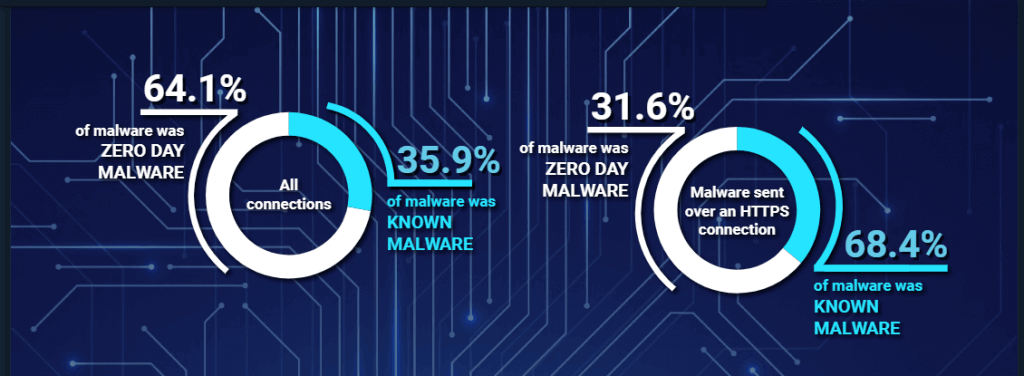

По словам исследователей, во втором квартале 91,5% вредоносных программ были доставлены с использованием соединений с шифрованием HTTPS, что делает атаки более безопасными.

Это согласно последнему отчету WatchGuard Technologies о результатах телеметрии, в котором также установлено, что эти обнаружения исходят в основном от двух семейств вредоносных программ: AMSI.Disable.A, которое впервые было обнаружено в первом квартале; и более старая вредоносная программа, известная как XML.JSLoader. Согласно отчету, вместе они составляют более 90 процентов обнаружений по HTTPS и более 12 процентов от общего числа обнаружений.

Со своей стороны, AMSI.Disable.A — это недавно разработанное вредоносное ПО, которое использует инструменты PowerShell для обхода средств защиты.

«Это семейство вредоносных программ использует инструменты PowerShell для использования различных уязвимостей в Windows», — говорится в сообщении компании. «Но что делает его особенно интересным, так это его техника уклонения. WatchGuard обнаружил, что AMSI.Disable.A содержит код, способный отключить интерфейс сканирования защиты от вредоносных программ (AMSI) в PowerShell, что позволяет ему обходить проверки безопасности скриптов, не обнаруживая вредоносных программ ».

В отчете также отмечается, что статистика означает, что любая организация, которая не проверяет зашифрованный трафик HTTPS на периметре, не блокирует девять из 10 попыток заражения вредоносным ПО.

«К сожалению, не многие администраторы настраивают проверку HTTPS для проверки этих подключений», — говорится в отчете , опубликованном в понедельник. «Последствия этого отсутствия видимости еще более серьезны в этом квартале».

Источник: WatchGuard.

Отчет WatchGuard также выявил другие тенденции вредоносного ПО за квартал, в том числе рост бесфайловых угроз, к которым также относится AMSI.Disable.A. Всего за первые шесть месяцев 2021 года обнаружение вредоносных программ, исходящих от механизмов сценариев, таких как PowerShell, уже достигло 80 процентов от общего объема атак, инициированных сценариями в прошлом году. При текущих темпах обнаружения в 2021 году безфайловых вредоносных программ объемы выявляются вдвое по сравнению с прошлым годом.

«Известно, что вредоносные сценарии PowerShell прячутся в памяти компьютера и уже используют законные инструменты, двоичные файлы и библиотеки, которые устанавливаются в большинстве систем Windows», — поясняется в отчете. «Вот почему злоумышленники стали чаще использовать эту технику, называемую атаками« жизнь за пределами земли »(LotL). Используя эти методы, паровой червь может сделать свой скрипт невидимым для многих антивирусных систем, которые не проверяют скрипты или системную память ».

Количество программ-вымогателей растет

С точки зрения стилей вредоносных программ, атаки программ-вымогателей продолжаются быстро, отметила компания, и в этом году их объем увеличится на целых 150 процентов по сравнению с 2020 годом.

«В то время как общее количество обнаружений программ-вымогателей на конечных точках имело нисходящую траекторию с 2018 по 2020 год, эта тенденция сломалась в первой половине 2021 года, так как общее количество за шесть месяцев закончилось лишь немногим меньше, чем за полный год за 2020 год», — говорится в сообщении. отчет.

Этот всплеск согласуется с выводами других компаний, занимающихся безопасностью, включая SonicWall, которые в августе обнаружили, что глобальный объем атак программ-вымогателей увеличился на 151 процент за первые шесть месяцев года по сравнению с полугодием прошлого года. С точки зрения точных цифр, вирус-вымогатель поразил ошеломляющие 304,7 миллиона попыток атак в рамках телеметрии SonicWall Capture Labs. Для сравнения: за весь 2020 год компания зафиксировала 304,6 миллиона попыток вымогательства.

Добавить комментарий

Для отправки комментария вам необходимо авторизоваться.