Прокси-сервис уличен в использовании сети взломанных WordPress-сайтов

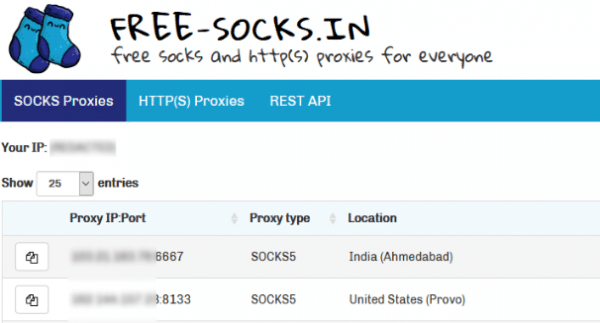

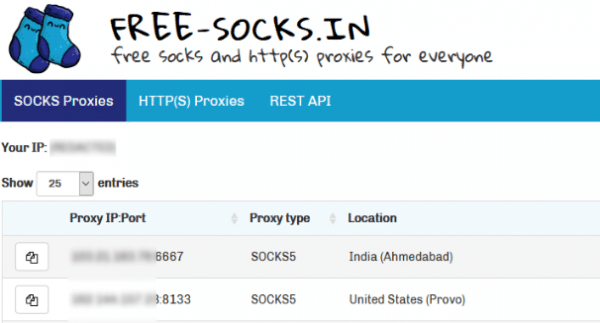

Трафик пользователей любого прокси-сервера Free-Socks.in проходит через сеть взломанных сайтов.

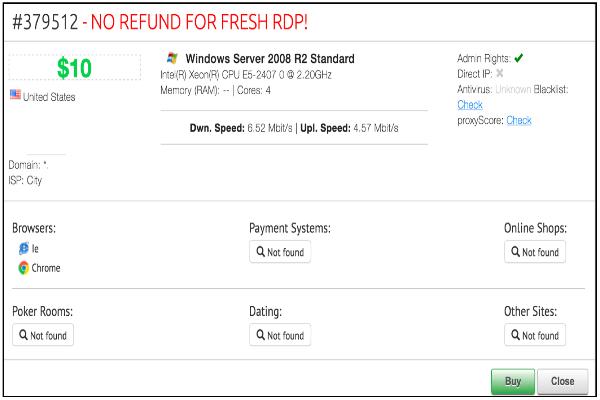

Исследователи безопасности из подразделения Netlab китайской ИБ-компании Qihoo 360 обвинили прокси-сервис Free-Socks.in в том, что он служит прикрытием для киберпреступной деятельности. Как выяснили специалисты, сервис, предлагающий бесплатные и платные прокси-серверы, имеет в своем распоряжении огромный ботнет из взломанных сайтов под управлением WordPress. Весь трафик пользователей любого прокси-сервера Free-Socks.in проходит через сеть взломанных сайтов по всему миру, предупредили исследователи. Входящие в ботнет взломанные сайты под управлением WordPress заражены web-оболочкой, играющей роль бэкдора, и вредоносным ПО Linux.Ngioweb, использующимся в качестве прокси. Linux.Ngioweb является совершенно новым образцом и никогда ранее не встречался.

Вредонос содержит в себе сразу два C&C-сервера. Первый, Stage-1, используется для управления зараженными сайтами (ботами). Второй набор серверов, Stage-2, выполняет роль backconnect-прокси между сайтом Free-Socks.in и взломанными ресурсами.

Linux.Ngioweb представляет собой портированное на Linux вредоносное ПО Win32.Ngioweb, изначально предназначенное для Windows. Win32.Ngioweb был обнаружен в августе 2018 года и использовался как прокси-бот в аналогичных кампаниях. Единственное отличие Linux-версии от оригинальной – добавление алгоритма DGA, ежедневно генерирующего заранее установленные доменные имена для C&C-сервера Stage-1.