Фишеры с помощью LinkedIn внедряют бэкдор More_eggs в системы американских компаний

Бэкдор позволяет злоумышленникам удаленно контролировать взломанные компьютеры и внедрять вредоносные программы.

Эксперты группы Proofpoint Threat Insight зафиксировали фишинговую кампанию по распространению бэкдора More_eggs с помощью поддельных предложений о работе, нацеленную на сотрудников американских фирм, использующих торговые порталы и системы online-платежей. Созданный на основе JavaScript бэкдор позволяет злоумышленникам удаленно контролировать взломанные компьютеры и внедрять дополнительные вредоносные программы на компьютеры своих жертв.

Изначально More_eggs был обнаружен специалистами компании Trend Micro летом 2017 года. С тех пор он использовался в многочисленных фишинговых кампаниях, направленных на восточноевропейские финансовые учреждения или производителей банкоматов и других платежных систем.

Атака начинается с отправки личного сообщения якобы с легитимной учетной записи в LinkedIn, за которым следует ряд электронных сообщений, включающих либо вредоносное вложение, либо поддельную ссылку.

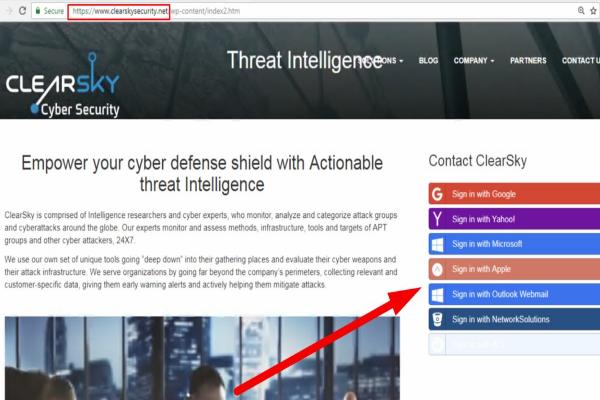

В течение недели злоумышленник отправляет личные письма на рабочий адрес жертвы, напоминая получателю о предыдущей попытке связаться через LinkedIn. В качестве темы для контакта он использует профессиональную квалификацию жертвы, указанную в LinkedIn. URL-адреса, встроенные в текст фишинговых писем или вложений, переадресовывают пользователя на страницу якобы принадлежащую кадровому агентству. При открытии фальшивой страницы автоматически загружается поддельный документ Microsoft Office, созданный с помощью инструмента Taurus Builder. При активации макроса на компьютер загружается бэкдор More_eggs.

Как отмечают ИБ-эксперты, киберпреступники используют несколько методов доставки бэкдора More_eggs на компьютеры своих целей: 1) с помощью URL вредоносной страницы, с которой происходит загрузка промежуточного загрузчика JavaScript или документа Microsoft Word с вредоносным макросом или эксплоитами; 2) кратких ссылок, ведущих на ту же целевую страницу; 3) PDF-документов со ссылкой на вредоносную страницу; 4) защищенного паролем вложения Microsoft Word с макросами, которые загружают More_eggs; 5) электронных писем без вредоносных вложений или URL-адресов, используемых для установки взаимосвязи с пользователем.

Загрузив бэкдор More_eggs на скомпрометированные компьютеры, злоумышленники адаптируют свои атаки к любой защите на устройствах жертв.