Операторы Emotet массово собирают электронную почту пользователей

По мнению экспертов, злоумышленники ведут подготовку к масштабной вредоносной кампании.

В начале сентября текущего года SecurityLab сообщал о новой кампании по распространению вредоносного ПО Emotet, в основном направленной на США, Великобританию и Канаду, а в конце октября специалисты Kryptos Logic заметили , что вредонос начал массово собирать содержимое электронных сообщений на инфицированных компьютерах. По данным экспертов, Emotet обзавелся новым модулем, который слепо собирает всю электронную почту, отправленную на или с зараженных устройств за последние 180 дней. В настоящее время модуль работает только с клиентами Microsoft Outlook, но не исключено, что в дальнейшем его возможности будут расширены. Тот факт, что Emotet собирает всю почту, а не только электронные адреса, как большинство вредоносов с аналогичным функционалом, может говорить об интересе злоумышленников к определенным данным на зараженных компьютерах. Однако исследователи пока не могут точно сказать, какие цели преследуют киберпреступники, также как и определить полную географию кампании.

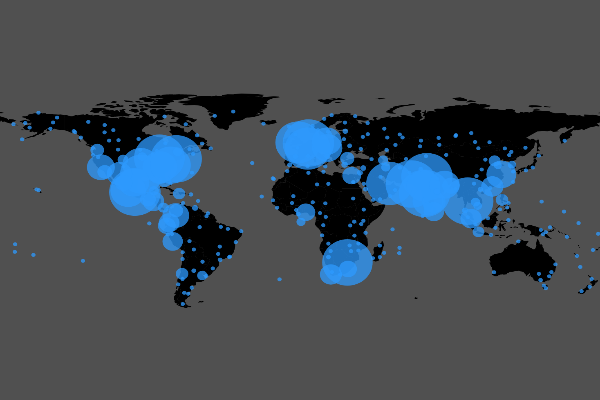

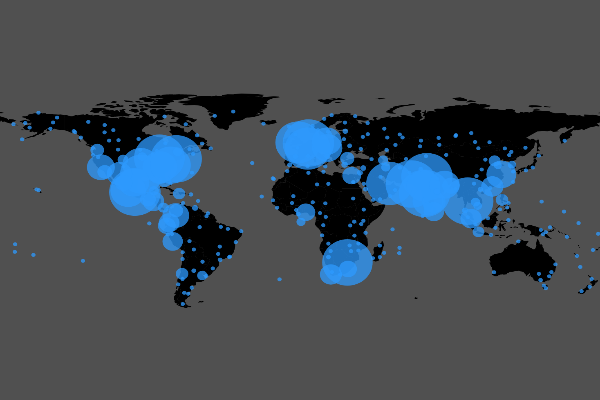

По их оценкам, ботнет Emotet включает по меньшей мере «несколько сотен тысяч» устройств, однако эти данные основаны на количестве уникальных IP-адресов. Учитывая, что на одном адресе может находиться несколько компьютеров, число зараженных систем может быть больше.

Группировка Emotet известна примерно с 2014 года, когда злоумышленники только начали распространять одноименный вредонос, в то время функционирующий как полноценный банковский троян. Emotet так и не превратился в масштабную угрозу и в последующие три года потихоньку сошел с радаров исследователей, вновь заявив о себе летом 2017 года. Вирусописатели переработали оригинальный код трояна, превратив его в модульное вредоносное ПО, в основном использовавшееся для заражения устройств и доставки вредоносных модулей других киберпреступных групп в рамках модели «оплата за загрузку» (pay-per-install).