Опубликован эксплоит для уязвимости в Facebook

Уязвимость уже активно эксплуатируется спамерами, но в компании не считают ее угрозой безопасности.

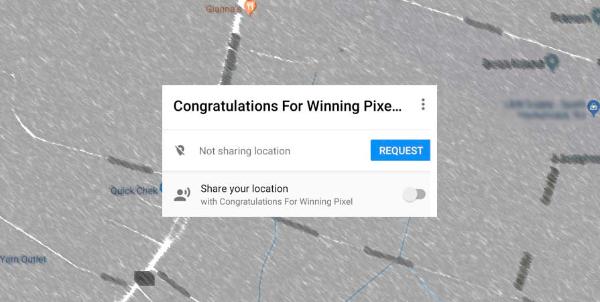

Исследователь безопасности, известный в Сети как Lasq, опубликовал PoC-код, который может быть использован для создания полностью функционального червя для Facebook. Код эксплуатирует уязвимость в социальной платформе, позволяющую публиковать спам на страницах пользователей. Что интересно, эта уязвимость уже активно эксплуатируется спамерами. Lasq обратил внимание на проблему, когда заметил на страницах своих друзей ссылку, которая вела на французский сайт комиксов. При заходе пользователю требуется подтвердить возраст, а затем открывается страница с собственно комиксами и большим количеством рекламных объявлений, при этом ссылка на ресурс публикуется на стене на странице посетителя в Facebook.

Изучая исходный код страницы сайта, эксперт обнаружил подозрительный iframe, наличие которого могло указывать на кликджекинг. Копнув глубже, Lasq выяснил, что мобильная версия Facebook игнорирует заголовок X-Frame-Options в диалоге общего доступа (в десктопной версии проблема не проявляется), который используется сайтами для предотвращения внедрения кода в iframe, и является одной из основных мер защиты против кликджекинга.

Исследователь сообщил о проблеме администрации Facebook, но в компании отказались рассматривать ситуацию как угрозу безопасности. Как пояснили представители платформы, кликджекинг считается проблемой только в случаях, когда атакующий каким-либо образом изменяет состояние учетной записи (например, отключает функции безопасности или удаляет аккаунт). Однако эксперт не согласен с данной точкой зрения. По его словам, злоумышленники могут воспользоваться данной возможностью не только для рассылки спама, но и для распространения ссылок на вредоносные сайты.