Ошибка Log4j: критический нулевой день подвергает риску миллионы систем

BWS.Uz IT Technoligies2022-11-08T10:31:48+05:00Уязвимость Log4Shell позволяет злоумышленникам выполнять код в любой уязвимой системе. Хотя хакеры постоянно используют уязвимость, исследователи предупреждают, что это может иметь разрушительные последствия.

Уязвимость Log4Shell, о которой было впервые сообщено 9 декабря, породила 60 более крупных вариантов менее чем за день и оказалась катастрофой в области кибербезопасности, подвергнув iCloud, Twitter, Minecraft от Apple и ряд других крупных компаний серьезному риску.

Легкая в использовании уязвимость нулевого дня в широко используемой библиотеке журналов Java Apache Log4j позволяет злоумышленникам ежеминутно получать полный контроль над уязвимыми сайтами, сообщили эксперты по безопасности.

Инструмент регистрации с открытым исходным кодом, Log4Shell, используется во многих программах с открытым исходным кодом, включая игровые платформы, коммерческие приложения и центры обработки данных, что делает многие программы и приложения уязвимыми для атак. Между тем эксперты по кибербезопасности предупредили, что уязвимость в системе безопасности Log4j может затронуть iCloud от Apple, Twitter, Minecraft от Microsoft, Amazon и других технологических гигантов.

И хотя уязвимости Log4j могут даже позволить злоумышленникам воспользоваться преимуществами компьютерных систем, Агентство кибербезопасности и инфраструктуры США выпустило предупреждение по этому поводу.

Согласно первоначальным сообщениям, Log4Shell был первоначально использован в четверг, а Minecraft был назван первой крупной жертвой. С другой стороны, эксперты по безопасности из Cisco Talos и Cloudflare заявили, что обнаружили доказательства взлома Log4Shell двумя неделями ранее.

Эксперты по кибербезопасности считают, что CVE-2021-44228, дыра в удаленном выполнении кода в Log4j, из-за ее распространенности и простоты использования, потребует месяцев, если не лет, для исправления.

В понедельник компания Check Point сообщила, что она пресекла более 845 000 попыток взлома, при этом на выявленные преступные группы приходится более 46% этих попыток. Компания по кибербезопасности заявила, что каждую минуту она была свидетелем более 100 попыток использовать уязвимость.

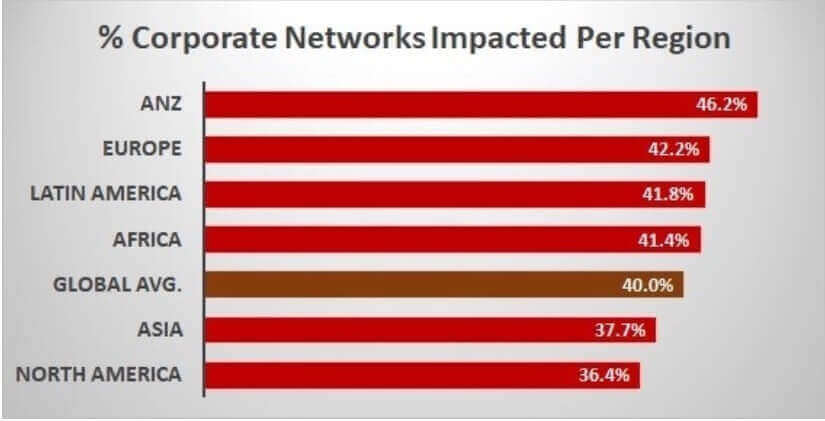

Фактически, к понедельнику исследователи кибербезопасности из Check Point уже обнаружили уязвимости более чем в 40% бизнес-сетей по всему миру. Провайдер кибербезопасности также опубликовал данные по основным целевым географическим регионам, которые больше всего пострадали от уязвимости Log4j во всем мире.

Наиболее затронутые регионы. Источник: Check Point.

По данным другой компании, занимающейся кибербезопасностью, Lunasec , эта уязвимость затрагивает большое количество сервисов. Уязвимости уже были обнаружены в облачных сервисах, таких как Steam и Apple iCloud, и в таких приложениях, как Minecraft.

Apple, Tencent, Steam, Twitter, Baidu, DIDI, JD, NetEase, CloudFlare, Amazon, Tesla, Google, Webex, LinkedIn и другие входят в число затронутых фирм, согласно Github. Уязвимость на серверах Apple также была вызвана простым изменением имени iPhone, заявила LunaSec. Большинство компаний еще не опубликовали комментарий.

Еще одна проблема, которая появляется, по мнению Check Point, — это изменяющееся свойство Log4Shell. Согласно заявлению компании, его новое вредоносное потомство теперь может быть использовано «через HTTP или HTTPS (зашифрованная версия просмотра)».

Исследователи также предупредили, что в результате эволюции менее чем за день было создано более 60 более крупных и опасных мутантов.

Check Point подчеркнула, что чем больше способов использовать уязвимость, тем больше возможностей у злоумышленников для обхода новых средств защиты, которые были введены в действие с пятницы. По их словам, это говорит о том, что одного уровня безопасности недостаточно, и только многоуровневые меры безопасности могут обеспечить надежную защиту.

Оказывается, злоумышленники использовали уязвимость Log4Shell как минимум с 1 декабря. Как только в конце прошлой недели было официально раскрыто CVE-2021-44228, злоумышленники начали роиться вокруг вредоносных узлов.

Исследователи из Sophos указали, что с 9 декабря они «уже обнаружили сотни тысяч попыток удаленного выполнения кода с использованием этой уязвимости», заметив, что поиск в журналах других фирм (включая Cloudflare) показывает, что уязвимость могла свободно эксплуатироваться в течение нескольких недель.

Добавить комментарий

Для отправки комментария вам необходимо авторизоваться.