Уязвимости в протоколе WPA3 позволяют получить пароль Wi-Fi

Специалисты выявили недостатки в дизайне WPA3-Personal, предоставляющие возможность получить пароли от Wi-Fi с помощью тайминг-атак или атак на кеш.

Не прошло и года с момента запуска стандарта WPA3 (Wi-Fi Protected Access III), призванного устранить технические недостатки протокола WPA2, который долгое время считался небезопасным и уязвимым к атаке реинсталляции ключей (Key Reinstallation Attack, KRACK), как исследователи выявили ряд серьезных уязвимостей в стандарте, позволяющих извлечь пароль Wi-Fi и проникнуть в сеть. Хотя протокол WPA3 полагается на более безопасное рукопожатие SAE (Simultaneous Authentication of Equals), известное как Dragonfly, которое направлено на защиту сетей Wi-Fi от автономных атак по словарю, специалисты Мэти Венхоф (Mathy Vanhoef) и Ийал Ронен (Eyal Ronen) выявили несколько недостатков в дизайне ранней реализации WPA3-Personal, предоставляющих возможность восстановить пароли от сети Wi-Fi с помощью тайминг-атак или атак на кеш.

«В частности, атакующие могут прочитать информацию, которая считается надежно зашифрованной. Они могут воспользоваться этим для кражи конфиденциальных данных, например, номеров платежных карт, паролей, сообщений чата, электронных писем и так далее», — пояснили эксперты.

Всего специалисты выявили пять проблем, получивших общее название DragonBlood. В своем докладе Венхоф и Ронен описали два типа недостатков в дизайне – один ведет к атакам понижения уровня (downgrade attacks), второй – к утечкам кеша.

Поскольку WPA3 еще не так широко распространен, для поддержки старых устройств сертифицированные WPA3 устройства предлагают «переходной режим работы», в котором можно настроить подключение с использованием как WPA3-SAE, так и WPA2. Оказалось, что данный режим уязвим к атакам понижения уровня, чем могут воспользоваться злоумышленники для создания вредоносной точки доступа, поддерживающей только WPA2, вынуждая устройства с поддержкой WPA3 подключаться с помощью небезопасного четырехстороннего рукопожатия WPA2. Кроме того, к атакам понижения уязвимо и само рукопожатие Dragonfly. Этот недостаток злоумышленники могут использовать для того, чтобы заставить устройство использовать более слабую эллиптическую кривую, чем обычно.

Как отмечается, для осуществления атак понижения уровня злоумышленнику достаточно знать SSID сети WPA3- SAE.

Исследователи также описали ряд атак на основе синхронизации (CVE-2019-9494) и атак на кеш (CVE-2019-9494), позволяющих получить пароль Wi-Fi, а также DoS-атаку, которая может быть осуществлена путем инициирования большого числа рукопожатий с точкой доступа WPA3.

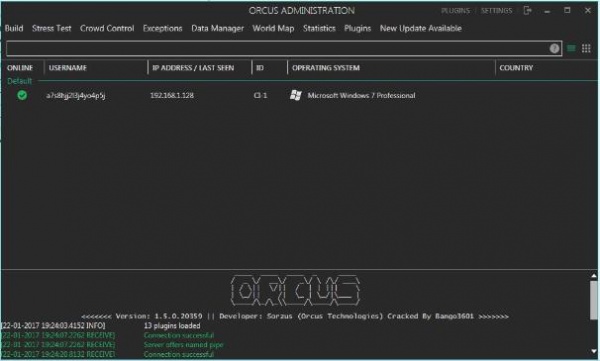

Эксперты уже проинформировали представителей Wi-Fi Alliance о своих находках. В организации признали наличие проблем и сейчас совместно с вендорами работают над их устранением. Эксперты разместили на портале GitHub четыре инструмента Dragonforce , Dragonslayer , Dragondrain , Dragontime для проверки уязвимостей.

Wi-Fi Alliance (WECA) – неправительственная организация, занимающаяся сертификацией и выпуском Wi-Fi оборудования и являющаяся правообладателем марки Wi-Fi. В состав альянса входит 36 компаний, включая Apple, Microsoft, Qualcomm и пр.