Военные США используют уязвимые Android-приложения

Специальные военные приложения содержат уязвимости, позволяющие противнику получить доступ к важным данным.

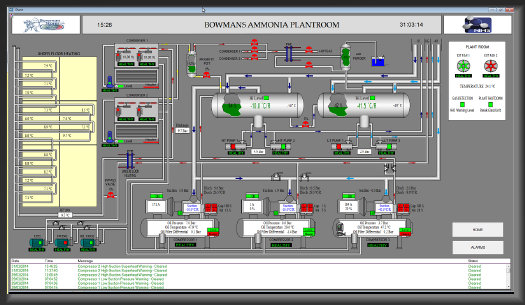

Военнослужащие США используют два уязвимых Android-приложения, потенциально открывающие противникам доступ к конфиденциальным данным. Речь идет о приложениях KILSWITCH (Kinetic Integrated Low-Cost Software Integrated Tactical Combat Handheld) и APASS (Android Precision Assault Strike Suite). Обе программы отображают спутниковые снимки окружающей местности, в том числе объекты, цели миссии, а также находящихся поблизости противников и союзников. Они являются своего рода современной альтернативой картам и рациям. С помощью приложений военные могут координировать свои действия через специальный мессенджер и даже вызывать подкрепление с воздуха всего в несколько тапов по экрану.

Согласно опубликованному 20 декабря отчету генерального инспектора ВМС США, в KILSWITCH и APASS содержатся опасные уязвимости, открывающие противнику доступ к данным. Подробности об уязвимостях не приводятся, однако, как сообщается в отчете, чиновники ВМС не проконтролировали распространение обоих приложений и своевременно не предупредили военных об опасности, грозившей им почти год.

В отчете также сказано, что KILSWITCH и APASS предназначены исключительно для использования в учебных целях и не одобрены для использования во время боевых действий. «Кибербезопасность не была в приоритете у разработчиков приложений», так как программы изначально создавались для использования только во время учений, отмечается в отчете.

Благодаря удобному интерфейсу и полезным функциям приложения стали чрезвычайно популярными, и не только у американских, но и у иностранных военных. Однако руководство ВМС не позаботилось о том, чтобы донести до солдат истинное предназначение программ. Во время боевых действий военным следует отказаться от KILSWITCH и APASS, а вместо них использовать приложение ATAK (Android Tactical Assault Kit), одобренное Минобороны США для применения в военных действиях.

Уязвимости обнаружил Энтони Ким (Anthony Kim), сотрудник Центра по изучению боевых действий в воздухе авиации ВМС США (Naval Air Warfare Center Weapons Division), являющегося одним из разработчиков KILSWITCH. Ким выявил проблемы в обоих приложениях в марте прошлого года и доложил о них начальству. Руководство проигнорировало отчет инженера и запретило ему обсуждать DPSS.

DPSS (Digital Precision Strike Suite) – частный военный подрядчик, являющийся одним из разработчиков проблемных приложений. Хотя в предупредительных целях Киму даже урезали жалование, инженер не сдался и сообщил об уязвимостях высшему руководству через специальную программу Пентагона для информаторов.