APT guruhi OceanLotus orqa eshiklarni yuklab olish uchun steganografiyadan foydalanadi

Kruppirovka o’z usullarini takomillashtirdi va endi buzilgan tizimlarga Denes va Remy orqa eshiklarini kiritish uchun yangi yuklagichlardan foydalanmoqda.

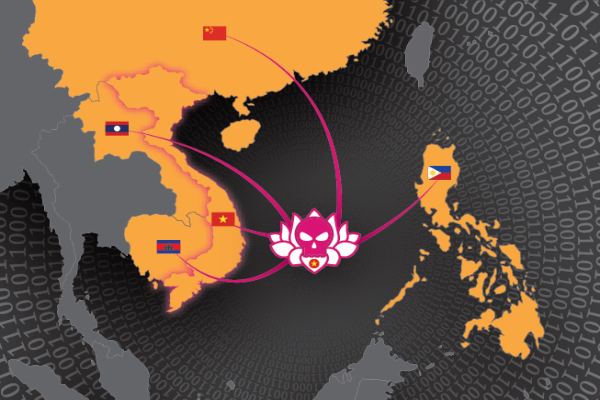

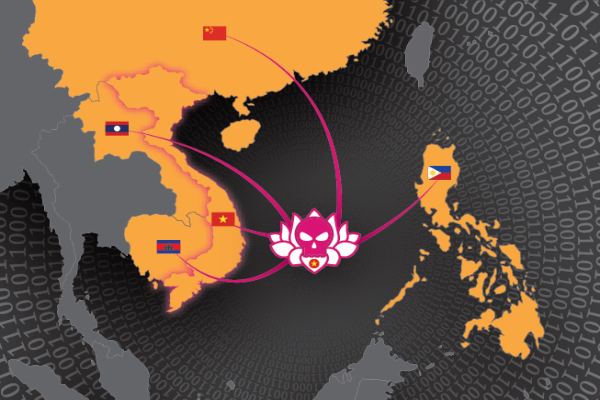

Cylance tadqiqotchilari Vetnam kiberjinoyatchilari guruhi OceanLotus, shuningdek, APT32 va Cobalt Kitty nomi bilan ham tanilgan faoliyati haqida yangi tafsilotlarni o’z ichiga olgan hisobotni e’lon qilishdi. Guruh butun dunyo bo’ylab xorijiy kompaniyalarni nishonga oladi va OceanLotus bir necha kun oldin xabar qilingan Toyota va Lexus mijozlar ma’lumotlarining o’g’irlanishiga aloqador bo’lishi mumkin deb ishoniladi. Hisobotga ko’ra, guruh o’z usullarini takomillashtirdi va endi buzilgan tizimlarga Denes va Remy orqa eshiklarini joylashtirish uchun yangi yuklab oluvchilardan foydalanadi. OceanLotus xavfsizlik vositalari tomonidan aniqlashni minimallashtirish uchun o’zining foydali yukini PNG tasvirlarida yashiradigan patentlangan steganografiya mexanizmidan foydalanadi. Yuklab oluvchilar tuzilishi jihatidan farq qiladi, ammo bir xil zararli dasturlarni ajratib olish usulidan foydalanadi: ikkalasi ham DLL kutubxonalaridan va foydali yukni shifrlash uchun AES128 algoritmini amalga oshirishdan foydalanadi.

Hozirda yuklab oluvchilar orqa eshiklarni yuklash uchun ishlatilsa-da, ularni boshqa turdagi zararli dasturlarni kiritish uchun osongina o’zgartirish mumkin. Zararli dasturlarni tahlil qilishni murakkablashtirish uchun, C&C serveri bilan aloqa qilish uchun ishlatiladigan DLLlar, jumladan, chalkashtirib yuborilgan va ko’p miqdorda «keraksiz» kodni o’z ichiga oladi.

Steganografiyadan tashqari, guruhning arsenali yangi eksploitlar, honeypotlar va o’z-o’zidan olinadigan arxivlarni o’z ichiga olgan holda kengaydi. Xususan, OceanLotus fishing hujumlari uchun o’zgartirilgan Microsoft Office zaifligi (CVE-2017-11882) uchun ommaviy eksploitlardan faol foydalanadi.