Cryptominer bilan kasallangan Docker xostlari yangi qurbonlarni topish uchun Shodandan foydalanmoqda.

Hujumchilar 2375 porti ochiq holda zaif xostlarni qidiradi, ularni shafqatsiz kuch yordamida buzib, keyin zararli konteynerlarni o’rnatadi.

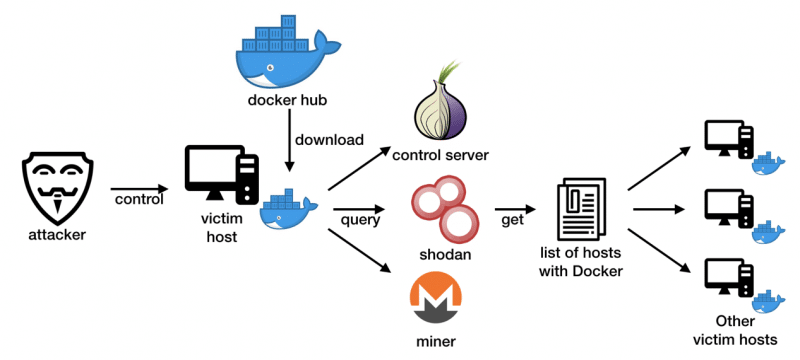

Buzg’unchilar Internetni ochiq API bilan Docker o’rnatishlarini skanerlashadi va ulardan Monero kon dasturi bilan zararlangan zararli Docker tasvirlarini va Shodan tizimidan yangi qurbonlarni topish uchun skriptlarni tarqatish uchun foydalanadilar.

Yangi kampaniya Trend Micro tadqiqotchilari tomonidan kriptominerni o‘z ichiga olgan zararli tasvir ularning asal qutilaridan biriga yuklanganidan keyin aniqlandi. Mutaxassislarning fikricha, tajovuzkorlar 2375 porti ochiq bo‘lgan zaif xostlarni qidirish, ularni qo‘pol kuch ishlatish, so‘ngra zararli konteynerlarni o‘rnatish uchun skriptdan foydalanadilar.

Hujumlarni hujjatlashtirgan Alibaba Cloud’ning xavfsizlik guruhi tushuntirganidek, noto‘g‘ri sozlangan Docker Remote API’si Docker ma’lumotlariga ruxsatsiz kirish, maxfiy ma’lumotlarni o‘g‘irlash yoki o‘zgartirish yoki serverni egallab olish uchun ishlatilishi mumkin.

Buzg’unchilar Docker xostidagi buyruqlarni bajarish uchun umumiy API-lardan foydalanadilar, bu ularga konteynerlarni boshqarish yoki Docker Hub-da boshqariladigan ombordan tasvirlar yordamida yangilarini yaratish imkonini beradi.

Trend Micro tadqiqotchilari shunday omborlardan birini kuzatishga muvaffaq bo’lishdi. Zoolu2 taxallusini ishlatadigan shaxs sifatida ko‘rsatilgan uning egasi to‘qqizta tasvirni, jumladan, maxsus qobiqlar, Python skriptlari, konfiguratsiya fayllari, Shodan skriptlari va kriptovalyutani qazib olish dasturini o‘z ichiga olgan.

Zararli Docker tasvirlari xostlar uchun ochiq API-larni tekshiradigan va zararli konteynerni masofadan yaratish uchun Docker buyruqlaridan (POST /containers/create) foydalanadigan skript yordamida avtomatik ravishda tarqatiladi. Ushbu skript tajovuzkorlar bilan masofaviy aloqa qilish uchun SSH demonini ham ishga tushiradi. Keyin yangi zaif xostlarni topish uchun kriptominer va skanerlash jarayoni bir vaqtning o’zida ishga tushiriladi. Jabrlanuvchining IP-manzillari ro’yxati iplist.txt faylida mavjud bo’lib, u dublikatlar bor-yo’qligi tekshiriladi va keyin tajovuzkorlarning C&C serveriga yuboriladi.

Docker jamoasi allaqachon “zararli” omborni o‘chirib tashlagan bo‘lsa-da, ekspertlarning ta’kidlashicha, Docker Hub’da boshqa shunga o‘xshash akkauntlar ham bor va ular olib tashlansa, tajovuzkorlar boshqalarga o‘tadi.