Hujumchilar BlueKeep uchun zaif Windows tizimlarini faol ravishda qidirmoqdalar.

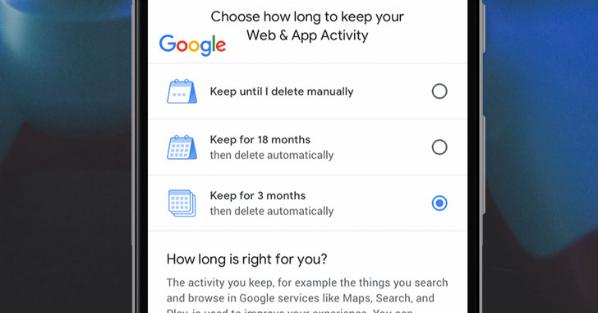

Microsoft-dan yamoqqa qo’shimcha ravishda doimiy ishlaydigan serverlar uchun mikropatch ham mavjud.

Kiberjinoyatchilar veb-saytlarni BlueKeep zaifligiga (CVE-2019-0708) zaif bo’lgan Windows tizimlarini faol ravishda skanerlashmoqda, buning uchun Microsoft may oyi o’rtalarida yamoq chiqardi (Windows XP, Windows 7, Windows Server 2003, Windows Server 2008 R2 va Windows Server 2008). Zaiflik xavfli, chunki u foydalanuvchi shovqinini talab qilmaydi va 2017-yilda butun dunyo boʻylab yuz minglab kompyuterlarga taʼsir koʻrsatgan WannaCry toʻlov dasturi kampaniyasiga oʻxshash yirik hujumlar uchun ishlatilishi mumkin. Yamoq chiqqanidan koʻp oʻtmay, xavfsizlik boʻyicha bir nechta tadqiqotchilar ushbu zaiflik uchun ishchi ekspluatatsiyalar yaratilganini eʼlon qilishdi; ammo, xavfsizlik nuqtai nazaridan, tadqiqotchilar o’zlarining kontseptsiyani tasdiqlovchi kodini nashr etishdan bosh tortdilar.

Endi GreyNoise mutaxassislari BlueKeep-ga zaif bo’lgan qurilmalarni skanerlash bo’yicha birinchi urinishlarni aniqlashga kirishdilar. Mutaxassislarning fikricha, hozircha skanerlash urinishlari faqat bitta guruh (yoki tajovuzkor) tomonidan amalga oshirilmoqda, himoyasiz tizimlarni aniqlash uchun Tor tarmog‘i va Metasploit modulidan foydalanilmoqda.

O’tgan hafta oxirida 0patch platformasi mutaxassislari doimo ishlaydigan va qayta ishga tushirilmaydigan yoki Microsoft yangilanishlari o’rnatilgan serverlar uchun mo’ljallangan vaqtinchalik yamoqni chiqardilar. Yangi yamoq tizimni qayta ishga tushirishni talab qilmaydi. Hozirda u faqat 32-bitli Windows XP SP3 uchun mavjud, biroq ishlab chiquvchilar foydalanuvchining fikr-mulohazasiga qarab, uni Server 2003 va boshqa tizimlarga o‘tkazishni ham rejalashtirmoqda.