Sonatype Nexus omboridagi zaifliklar tufayli minglab shaxsiy artefaktlar buzilgan.

Muammolar standart Nexus sozlamalari bilan bog’liq.

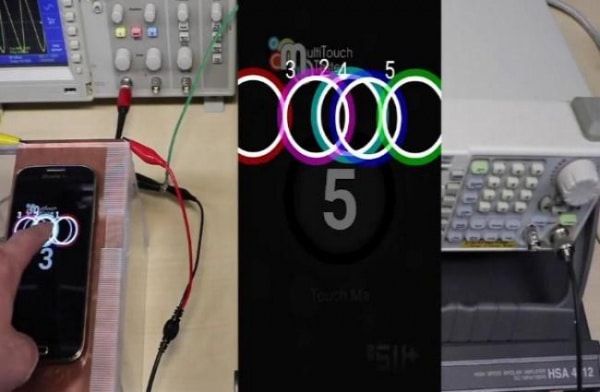

Sonatype Nexus ombori menejerida minglab shaxsiy artefaktlarga kirish imkonini beruvchi ikkita zaiflik aniqlandi. Twistlock tadqiqotchisi Daniel Shapiraning so‘zlariga ko‘ra, muammolar Nexus’ning standart sozlamalari bilan bog‘liq. Birinchisi (CVE-2019-9629) veb-interfeysda autentifikatsiya qilish uchun admin/admin123 login/parol birikmasidan foydalanishni o‘z ichiga oladi, bu hisob ma’lumotlariga ega bo‘lgan har bir kishiga ombor tarkibiga kirish imkonini beradi. Ikkinchisi (CVE-2019-9630) har qanday foydalanuvchiga repozitoriydan rasmlarni autentifikatsiyasiz yuklab olish imkonini beradi.

Shapira ta’kidlaganidek, u tahlil qilgan omborlarning kamida yarmi standart sozlamalardan foydalangan. Bundan tashqari, ko’p hollarda foydalanuvchilar murakkab parollar bilan yangi hisob qaydnomalarini o’rnatadilar va standart administrator hisoblarini qoldirib, manba ruxsatnomalarini o’rnatadilar va shu bilan o’zlarini xavf ostiga qo’yishadi.

Mutaxassisning ta’kidlashicha, bu zaifliklar «turli tarmoqlardagi tashkilotlarning minglab xususiy artefaktlarini, jumladan, davlat idoralari, moliya sektoridagi kompaniyalar va sog’liqni saqlashni ochib berdi».

Shu yilning mart oyida tadqiqotchi Sonatype’ni muammolar haqida ogohlantirdi va kompaniya iyun oxirida Nexus 3.17.0 ning yamalgan versiyasini chiqardi, bu esa standart administrator hisobini o‘chirib qo‘ydi va ruxsat berish bilan bog‘liq muammolarni hal qildi.

Sonatype Nexus – ishlab chiquvchilarga Java bog’liqliklari, Docker tasvirlari, Python paketlari va boshqalarni proksi-server orqali boshqarish va boshqarish, shuningdek ularning dasturiy ta’minotini tarqatish imkonini beruvchi integratsiyalashgan boshqaruv platformasi. Sonatype ma’lumotlariga ko’ra, Nexus 1000 dan ortiq tashkilot va 10 million ishlab chiquvchilar tomonidan qo’llaniladi.