Уязвимость в предустановленной утилите ставит под угрозу взлома компьютеры Dell

Проблема затрагивает все устройства Dell, поставляемые с ОС Windows.

В утилите Dell SupportAssist, служащей для отладки, диагностики и автоматического обновления драйверов, обнаружена опасная уязвимость (CVE-2019-3719), позволяющая удаленно выполнить код с привилегиями администратора на компьютерах и лэптопах Dell. По оценкам экспертов, проблема затрагивает значительное количество устройств, поскольку инструмент Dell SupportAssist предустановлен на всех ПК и ноутбуках Dell, поставляемых с ОС Windows (системы, которые продаются без ОС, уязвимости не подвержены). По словам исследователя безопасности Билла Демиркапи (Bill Demirkapi), обнаружившего баг, при определенных обстоятельствах CVE-2019-3719 предоставляет возможность с легкостью перехватить контроль над уязвимыми устройствами. Для этого злоумышленнику потребуется заманить жертву на вредоносный сайт, содержащий код JavaScript, который заставляет Dell SupportAssist загрузить и запустить вредоносные файлы на системе. Поскольку инструмент работает с правами администратора, атакующий получит полный доступ к целевому устройству.

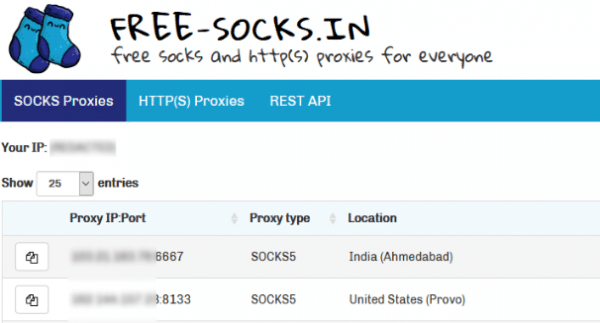

Как пояснил исследователь, для того чтобы получить возможность удаленно выполнить код, злоумышленнику нужно осуществить ARP- и DNS-спуфинг атаки на компьютере жертвы. Демиркапи привел два возможных сценария: первый предполагает наличие доступа к публичным Wi-Fi сетям или крупным корпоративным сетям, где по меньшей мере одно устройство может использоваться для ARP- и DNS-спуфинг атак, а второй предполагает компрометацию локального маршрутизатора и модификацию DNS-трафика непосредственно на устройстве.

Компания Dell уже устранила уязвимость с выпуском новой версии Dell SupportAssist — 3.2.0.90. , которую владельцам уязвимых устройств Dell рекомендуется установить как можно скорее.

Демиркапи разместил на портале GitHub PoC-код для эксплуатации уязвимости, а также опубликовал видео, демонстрирующее атаку в действии.