Уязвимости в компонентах P2P подвергают риску миллионы IoT-устройств

В зоне риска находятся миллионы устройств, включая IP-камеры, радионяни, «умные» дверные звонки, видеорегистраторы и пр.

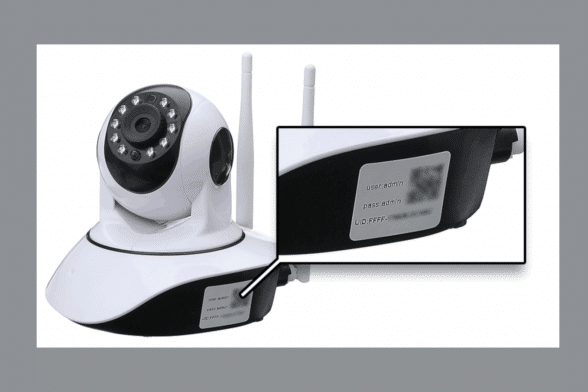

В P2P-компоненте iLnkP2P производства китайской компании Shenzhen Yunni Technology Company, Inc. обнаружены уязвимости, позволяющие удаленно скомпрометировать устройства из сферы «Интернета вещей». В зоне риска находятся миллионы устройств, включая IP-камеры, радионяни, «умные» дверные звонки, видеорегистраторы и многие другие гаджеты, производимые и продаваемые несколькими поставщиками под сотнями брендов, такими как HiChip, TENVIS, SV3C, VStarcam, Wanscam, NEO Coolcam, Sricam, Eye Sight и HVCAM и прочими. iLnkP2P предоставляет пользователям возможность удаленно подключиться к IoT-устройствам с помощью мобильного телефона или компьютера.

Уязвимости были обнаружены независимым экспертом в области безопасности Полом Маррапизом (Paul Marrapese). По его данным, в настоящее время в Сети доступны более двух миллионов устройств, из них 39% расположены в Китае, 19% — в Европе, 7% — в США. Примерно 50% уязвимых гаджетов произведены китайской компанией Hichip.

Первая проблема (CVE-2019-11219) позволяет злоумышленнику идентифицировать уязвимое устройство, а вторая уязвимость (CVE-2019-11220) — перехватить соединение с гаджетом и осуществить атаку «человек посередине». С помощью совместной эксплуатации багов атакующий сможет похитить пароли и удаленно скомпрометировать устройства. Для этого ему потребуется всего лишь знать IP-адрес используемого устройством P2P-сервера.

Маррапиз разработал PoC-код, позволяющий заполучить пароль, эксплуатируя встроенную «heartbeat» функцию, однако решил не публиковать его из соображений безопасности.

«При подключении к сети устройства с iLnkP2P регулярно отправляют heartbeat-сообщения P2P-серверу и ожидают дальнейшие инструкции. Сервер перенаправит запрос о подключении источнику наиболее недавнего heartbeat-сообщения. Зная действительный UID устройства, атакующий может отправить фальшивые heartbeat-сообщения, которые заменят оригинальные сообщения, отправленные устройством. При подключении большинство клиентов авторизуются как администратор, что позволит атакующему получить учетные данные гаджета», — пояснил эксперт.

Маррапиз попытался связаться с производителями уязвимых устройств еще в январе нынешнего года, однако ни один вендор так и не отреагировал на его сообщения. Судя по всему, надеяться на скорый выход патчей не приходиться, и в этой связи исследователь рекомендует прекратить использование уязвимых продуктов или ограничить доступ к порту UDP 32100 для предотвращения внешних подключений по P2P. Перечень уязвимых устройств доступен здесь .

Heartbeat («сердцебиение») — периодический сигнал, генерируемый аппаратным или программным обеспечением для индикации нормальной работы или для синхронизации других частей компьютерной системы.